EMI | Le RGPD

Le Règlement Général de la Protection des données (RGPD ou RGPD en anglais) est

applicable

depuis mai 2018. Il organise et encadre désormais toute collecte de données

personnelles et

constitue le texte de référence en la matière.

Le Règlement Général de la Protection des données (RGPD ou RGPD en anglais) est

applicable

depuis mai 2018. Il organise et encadre désormais toute collecte de données

personnelles et

constitue le texte de référence en la matière.

Les principaux objectifs du RGPD sont d'accroître à la fois la protection des personnes concernées par un traitement de leurs données à caractère personnel et la responsabilisation des acteurs de ce traitement. Ces principes pourront être appliqués grâce à l'augmentation du pouvoir des autorités de régulation et des sanctions qui peuvent atteindre 4% du chiffre d'affaires mondial d'une entreprise. Sont ici visées les GAFAM et autres collecteurs de données en masse.

Mais sa mise en œuvre n'est pas si simple. Règlement ou règlementation ?

SOMMAIRE

Voir aussi

GPDR ou RPGD ?

La quoi ?

La nouvelle loi vie privée de A à Z

Dans cette vidéo de 4 minutes, on évoque brièvement les lignes directrices du RGPD. De quoi s'agit-il ? Quels sont les droits et devoirs découlant du RGPD et à qui peut-on s'adresser en cas de problème ?

La

GDPR (General Data Protection Regulation, en français le RGPD : Règlement Général sur

la

Protection des Données) est l’acronyme de la nouvelle réglementation européenne qui concerne

la

protection des personnes physiques vis-à-vis du traitement des données à caractère personnel

ainsi

que la libre circulation de celles-ci.

La

GDPR (General Data Protection Regulation, en français le RGPD : Règlement Général sur

la

Protection des Données) est l’acronyme de la nouvelle réglementation européenne qui concerne

la

protection des personnes physiques vis-à-vis du traitement des données à caractère personnel

ainsi

que la libre circulation de celles-ci.

Ce règlement européen, publié le 4 mai 2016, est applicable et obligatoire dans l’ensemble des États membres de l’Union Européenne depuis le 25 mai 2018.

Absolument toutes les entreprises qui récoltent et traitent les données de personnes physiques situées sur le territoire de l’Union Européenne sont concernées. Et ce, sans tenir compte du lieu de traitement de ces données. Les sous-traitants sont également concernés par la réglementation.

Du nouveau ?

Traitements automatisés des informations nominatives

La délibération n° 99-27 du 22 avril 1999 précisait déjà les modalités d'accès et de stockage des informations de prêts en bibliothèques

Article 4.

Les informations relatives à l’identité des emprunteurs sont conservés tant

qu’il

continue à participer au service de prêt. La radiation peut être demandée par

l’emprunteur

lui-même. Lorsque celle-ci n’est pas demandé par l’emprunteur, elle doit intervenir

d’office

et dans tous les cas l’issue d’un délai d’un an à compter de la date de fin de prêt

précédent.

Les informations concernant chaque prêt sont conservées jusqu’à la fin du

quatrième

mois suivant la restitution de l’objet de prêt. Au-delà de ce délai, les

informations sur

support magnétique sont détruites. Elles ne peuvent être conservé sur support papier

que

pour les besoins de la durée d’un contentieux éventuel.

S'agissant des documents d’archives, les informations relatives aux

consultations sont

conservées jusqu’au prochain récolement –inventaire- et dans la limite d’une durée

maximum

de 10 ans

Article 5.

Peuvent seuls, dans les limites de leurs attributions respectives, être

destinataire des

informations :

- les services chargés de la gestion des prêts ou des consultations de documents d’archives ;

- leurs agents habilités pour les tâches comptables administrative ou des contentieux ;

- les supérieurs hiérarchiques de ces personnels et les services d’inspection

Même si les principes de base de la réglementation initiale persistent, de nouveaux éléments font leur apparition.

Une règlementation unique

En plus de s’appliquer à tous les états membres de l’Union Européenne, la réglementation passe les frontières de l’Europe. Les entreprises établies en dehors de l’Union Européenne qui traitent des données relatives aux organisations et/ou aux résidents doivent également appliquer le GRPD.

L’individu reprend le contrôle de ses données personnelles

Par le biais de cette réforme, les individus bénéficient de 3 droits majeurs sur leurs données personnelles :

1. Le droit d'accéder à ses données

Chacun a le droit de savoir si ses données sont analysées, où elles le sont et pourquoi elles le sont (finalité poursuivie). De plus, le responsable du traitement est tenu de fournir une copie des données, gratuitement, dans un format électronique.

2. Le droit à l'oubli

Chacun peut exiger que ses données soient supprimées mais aussi, à ce qu’elles ne soient plus diffusées et traitées. Cette demande pouvant être justifiée par le simple fait que l’on retire son consentement ou encore que les données soient obsolètes ou non-pertinentes.

3. Le droit à la portabilité des données

Chacun peut demander à recevoir l’ensemble de ses données personnelles dans un format informatique lisible par tous afin de les transmettre à un autre responsable de traitement. Par exemple : Le transfert de données personnelles lors d’un changement de banque, de réseau social, d’opérateur téléphonique, de commerçant…

Un niveau de sécurité renforcé

Et cela en amont de la récupération.

- La protection des données dès la conception

Cette notion impose aux organisations de répondre à certaines exigences relatives à la protection des données personnelles et ce, dès la conception des produits, services et systèmes exploitant ces données.

- La sécurité par défaut

Quant à cette notion, elle impose à toute organisation de disposer d’un système d’information sécurisé.

Notification en cas de fuite de données

L’autorité nationale de protection (en France la https://www.cnil.fr/ ) CNIL) doit être avertie en cas de fuite grave de données.

Nomination d’un délégué à la protection des données

Un délégué à la protection des données (DPO) est nommé au sein des organismes publics ou privés dont les activités de base nécessitent un suivi régulier et systématique à grande échelle des personnes.

De lourdes sanctions pour les fraudeurs

Toutes les entreprises ou organismes qui ne respectent pas les règles de la GRPD s’exposent à des sanctions pouvant aller du simple avertissement à l’amende jusqu’à 20 000 000 € ou, pour les entreprises dépassant 500 m€ de CA, jusqu’à de 4% du chiffre d’affaire annuel.

Le comité européen de la protection des données

Création d’un comité européen. Celui-ci fait figure d’autorité dans tout ce qui concerne l’interprétation de la réglementation.

Informations minimales

Lors d'un traitement un certain nombre d'informations a minima sont à donner :

- Identité et coordonnées de l’organisme (responsable du traitement de données)

- Finalités (à quoi vont servir les données collectées)

- Base légale du traitement de données (c’est-à-dire ce qui donne le droit à un organisme de traiter les données) : il peut s’agir du consentement des personnes concernées, du respect d’une obligation prévue par un texte, de l’exécution d’un contrat, etc.)

- Caractère obligatoire ou facultatif du recueil des données (ce qui suppose une réflexion en amont sur l’utilité de collecter ces données au vu de l’objectif poursuivi – principe de « minimisation » des données) et conséquences pour la personne en cas de non-fourniture des données

- Destinataires ou catégories de destinataires des données (qui a besoin d’y accéder ou de les recevoir au vu des finalités définies, y compris les sous-traitants)

- Durée de conservation des données (ou critères permettant de la déterminer)

- Droits des personnes concernées (les droits d’accès, de rectification, d’effacement et à la limitation sont applicables pour tous les traitements)

- Coordonnées du délégué à la protection des données de l’organisme, s’il a été désigné, ou d’un point de contact sur les questions de protection des données personnelles

- Droit d’introduire une réclamation auprès de la CNIL

... et selon les cas :

- les intérêts légitimes poursuivis par le responsable du traitement (exemple : prévention de la fraude) si le traitement est fondé sur la base légale de l’intérêt légitime

- le fait que les données sont requises par la réglementation, par un contrat ou en vue de la conclusion d’un contrat

- l’existence d’un transfert des données vers un pays hors Union européenne (ou vers une organisation internationale), les garanties associées à ce transfert et la faculté d’accéder aux documents autorisant ce transfert (exemple : les clauses contractuelles types de la Commission européenne)

- l’existence d’une prise de décision automatisée ou d’un profilage, les informations utiles à la compréhension de l’algorithme et de sa logique, ainsi que les conséquences pour la personne concernée

- le droit au retrait du consentement à tout moment, si le base légale du traitement est le consentement des personnes

- les autres droits applicables au traitement, en fonction de sa base légale : droit d’opposition et droit à la portabilité

Aides et outils

Un guide à destination de tous, enseignants, élèves, personnels est disponible en téléchargement.

Télécharger

Télécharger

Des fiches (très) pratiques sur le Règlement Général pour la Protection des Données, à destination des chercheurs (mais pas que) réalisées par l'Université Paris Lumières.

Télécharger

Télécharger

Une infographie réalisée par le MEN : 10 principes clés pour protéger les données de vos élèves.

Quelques ressources enseignant

La protection des données personnelles à l’École

Comment aborder, lors des réunions de rentrée, la question de la protection des données personnelles avec les parents, tant sur le suivi administratif et pédagogique de l’élève que par celui de l’éducation aux médias et à l’information (EMI).

Modèles d'autorisation d'enregistrement image/voix

Ces modèles sont basés sur des modèles officiels du MEN, mais sont proposés au format PDF enregistrables ce qui permet de les renseigner, les enregistrer puis de les envoyer par mail par exemple.

Droit à l'image MINEUR

( PDF

enregistrable)

Droit à l'image MINEUR

( PDF

enregistrable)

Droit à l'image MAJEUR

( PDF

enregistrable)

Droit à l'image MAJEUR

( PDF

enregistrable)

Sensibiliser à l'usage des écrans et du numérique

Face à la multitude de messages et de sollicitations, aborder la place des écrans et du numérique dans les différents environnements de la vie des jeunes permet de bien situer le rôle éducatif des adultes.

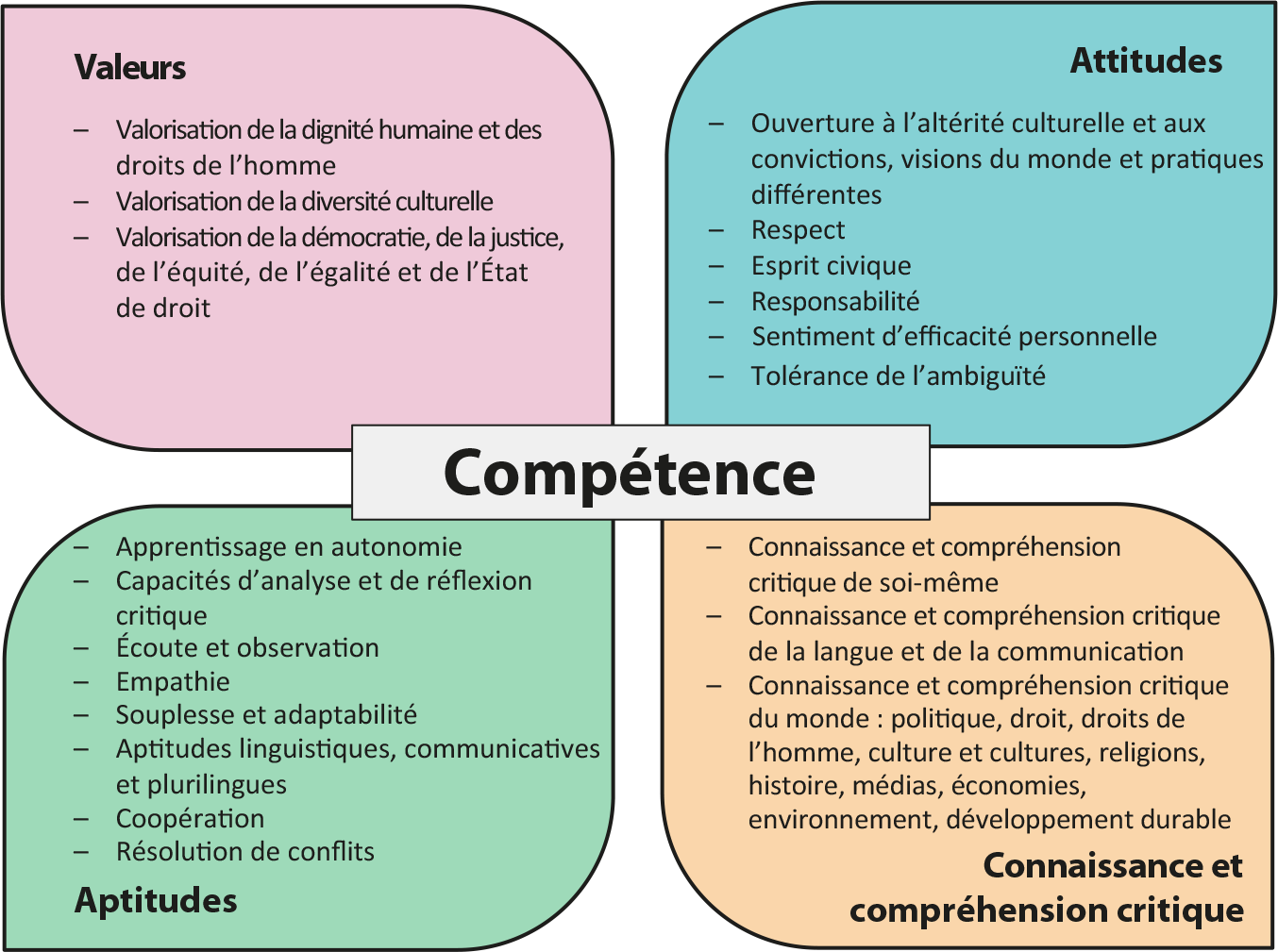

Le référentiel CNIL de formation des élèves à la protection des données personnelles

Ce référentiel, initié par la CNIL, a été adopté au plan international par l'ensemble des autorités de protection des données en octobre 2016. Il a vocation à être utilisé dans le cadre des programmes scolaires quelle que soit la discipline enseignée.

Pour aller plus loin !

Le texte du RGPD au complet

RGPD expliqué en emojis

GDPR / RGPD expliqué en emojis

Texte de référence européen en matière de protection des données personnelles pour les résidents de l'Union européenne. Mais concrètement, qu’est-ce que c’est ?

- Quels vont être les impacts ?

- Quels sont les principes à retenir ?

- Quelles sont les sanctions ?

- Que retenir du GDPR ?

- Qu'est-ce qu'un DPO (Data Protection Officer), le privacy by design ou le security by default ?

- Quel impact sur la gestion des données personnelles ?

Un MOOC

Le MOOC de la CNIL. Vous y trouverez l’ensemble des informations pour vous initier au RGPD et débuter ainsi la mise en conformité de votre organisme.

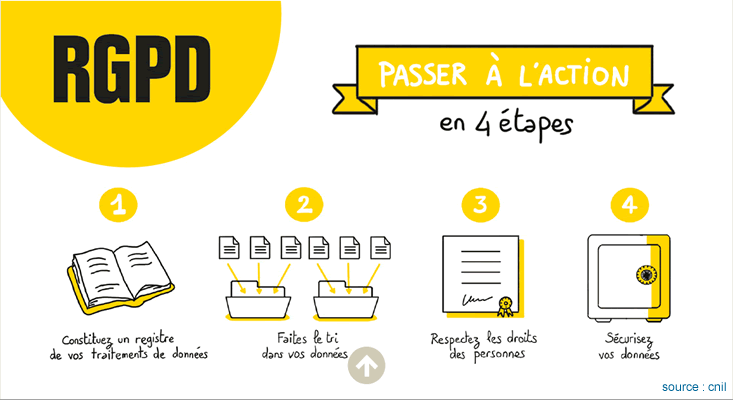

Académie de Créteil. Un guide

Le plan académique de mise en œuvre du RGPD a pour objectif de répondre à ces enjeux en mettant en place une organisation et un programme à même d’étudier l’impact du RGPD dans les différents domaines de l’activité administrative et pédagogique et d’y apporter des solutions.

Télécharger

Télécharger

Le registre des activités de traitement

Qu'est-ce ?

Chaque responsable du traitement et, le cas échéant, le représentant du responsable du traitement tiennent un registre des activités de traitement effectuées sous leur responsabilité. Ce registre comporte toutes les informations suivantes :

a) le nom et les coordonnées du responsable du traitement et, le cas échéant, du

responsable

conjoint du traitement, du représentant du responsable du traitement et du

délégué à la

protection des données ;

b) les finalités du traitement ;

c) une description des catégories de personnes concernées et des catégories

de

données à

caractère personnel ;

d) les catégories de destinataires auxquels les données à caractère

personnel ont

été ou

seront communiquées, y compris les destinataires dans des pays tiers ou des

organisations

internationales ;

e) le cas échéant, les transferts de données à caractère personnel vers un

pays

tiers ou à

une organisation internationale, y compris l'identification de ce pays tiers ou

de cette

organisation internationale et, dans le cas des transferts visés à l'article 49,

paragraphe 1,

deuxième alinéa, les documents attestant de l'existence de garanties

appropriées ;

f) dans la mesure du possible, les délais prévus pour l'effacement des

différentes

catégories de données ;

g) dans la mesure du possible, une description générale des mesures de

sécurité

techniques

et organisationnelles visées à l'article 32, paragraphe 1.

Chaque sous-traitant et, le cas échéant, le représentant du sous-traitant tiennent un registre de toutes les catégories d'activités de traitement effectuées pour le compte du responsable du traitement, comprenant:

a) le nom et les coordonnées du ou des sous-traitants et de chaque responsable

du

traitement

pour le compte duquel le sous-traitant agit ainsi que, le cas échéant, les noms

et les

coordonnées du représentant du responsable du traitement ou du sous-traitant et

celles

du

délégué à la protection des données ;

recherche b) les catégories de traitements effectués pour le compte de

chaque

responsable

du traitement ;

c) le cas échéant, les transferts de données à caractère personnel vers un

pays

tiers ou à

une organisation internationale, y compris l'identification de ce pays tiers ou

de cette

organisation internationale et, dans le cas des transferts visés à l'article 49,

paragraphe 1,

deuxième alinéa, les documents attestant de l'existence de garanties

appropriées ;

d) dans la mesure du possible, une description générale des mesures de

sécurité

techniques

et organisationnelles visées à l'article 32, paragraphe 1.

Les registres visés aux paragraphes 1 et 2 se présentent sous une forme écrite y compris la forme électronique. Le responsable du traitement ou le sous-traitant et, le cas échéant, leur représentant mettent le registre à la disposition de l'autorité de contrôle sur demande. Les obligations visées aux paragraphes 1 et 2 ne s'appliquent pas à une entreprise ou à une organisation comptant moins de 250 employés, sauf si le traitement qu'elles effectuent est susceptible de comporter un risque pour les droits et des libertés des personnes concernées, s'il n'est pas occasionnel ou s'il porte notamment sur les catégories particulières de données visées à l'article 9, paragraphe 1, ou sur des données à caractère personnel relatives à des condamnations pénales et à des infractions visées à l'article 10.

Le registre est prévu par l’article 30 du RGPD (voir encadré). Il participe à la documentation de la conformité au RGPD.

Document de recensement et d’analyse, il doit refléter la réalité de vos traitements de données personnelles et vous permet d’identifier précisément :

- les parties prenantes (représentant, sous-traitants, co-responsables, etc.) qui interviennent dans le traitement des données

- les catégories de données traitées

- à quoi servent ces données (ce que vous en faites), qui accède aux données et à qui elles sont communiquées

- combien de temps vous les conservez

- comment elles sont sécurisées

Au-delà de la réponse à l’obligation prévue par l’article 30 du RGPD, le registre est un outil de pilotage et de démonstration de votre conformité au RGPD

Ai-je vraiment besoin de cette donnée dans le cadre de mon traitement ? Est-il pertinent de conserver toutes les données aussi longtemps ? Les données sont-elles suffisamment protégées ? Etc.

Cartographier vos traitements de données personnelles

Le registre du responsable de traitement doit recenser l’ensemble des traitements mis en œuvre par votre organisme.

Dans un premier temps il s'agit donc d'identifier et de rencontrer les responsables opérationnels des différents services susceptibles de traiter des données personnelles.

Est considéré comme traitement toute opération ou tout ensemble d'opérations effectuées ou non à l'aide de procédés automatisés et appliquées à des données ou des ensembles de données à caractère personnel, telles que la collecte, l'enregistrement, l'organisation, la structuration, la conservation, l'adaptation ou la modification, l'extraction, la consultation, l'utilisation, la communication par transmission, la diffusion ou toute autre forme de mise à disposition, le rapprochement ou l'interconnexion, la limitation, l'effacement ou la destruction.

Autrement dit le champ est très large et ne concerne pas que le numérique mais aussi les différentes conventions, les réutilisations d'extractions de données etc.

Pour ce faire un document recensant les informations essentielles pourra être utilisé. Vous pouvez par exemple renseigner le formulaire ci-dessous et l'envoyer à l'adresse de votre choix.

Attention ! Il s'agit d'identifier les finalités et pas les logiciels. Un même logiciel peut faire l'objet de plusieurs fiches dans le registre. Pour cela, lister les différentes activités nécessitant le traitement de données personnelles.

Pour établir la liste des traitements opérés dans votre établissement, vous pouvez recourir au questionnaire quintilien…

Pour les exemples présentés ici, les applications métiers sont connues depuis près de trente ans et les finalités clairement définies dans deux documents fournis par CANOPE.

La sécurité des données

Quelques enjeux en matière de sécurité

Dans la peau d'un expert en CYBERSÉCURITÉ. Rencontre d'experts en cybersécurité qui répondent aux questions des abonnés, parlent de leur métier, de leurs difficultés et des principaux risques à l'échelle nationale !

)=Dans la peau d'un expert en CYBERSÉCURITÉ

Anonymat et pseudonymat

L’anonymisation permet

de soustraire les données au

périmètre du

RGPD.

L’anonymisation permet

de soustraire les données au

périmètre du

RGPD.« Il n’y a dès lors pas lieu d’appliquer les principes relatifs à la protection des données aux informations anonymes, à savoir les informations ne concernant pas une personne physique identifiée ou identifiable, ni aux données à caractère personnel rendues anonymes de telle manière que la personne concernée ne soit pas ou plus identifiable.

Le présent règlement ne s’applique, par conséquent, pas au traitement de telles informations anonymes, y compris à des fins statistiques ou de recherche. »

La pseudonymisation

La pseudonymisation consiste à scinder de manière réversible les données identifiantes des autres, en utilisant comme pivot des pseudonymes non explicites (par exemple des chaînes de caractères aléatoires) pour faire la correspondance. Cela permet de limiter l’exposition à des données non identifiantes ou quasi-identifiantes.

Mais pseudonymiser n’est pas anonymiser :

- c’est réversible

- des données restées en clair peuvent être quasi-identifiantes, c’est-à-dire permettre l’identification par une analyse plus ou moins complexe

Le chiffrement

Le chiffrement est une transformation réversible des données, les rendant illisibles par application d’une fonction de chiffrement. Cette fonction peut être inversée uniquement grâce à la clé de chiffrement, détenue par l’entreprise ou par la personne concernée. Cela permet de réduire fortement l’impact d’une fuite de données.

Là encore, chiffrer n’est pas anonymiser ! C’est réversible : les détenteurs de la clé peuvent accéder aux données.

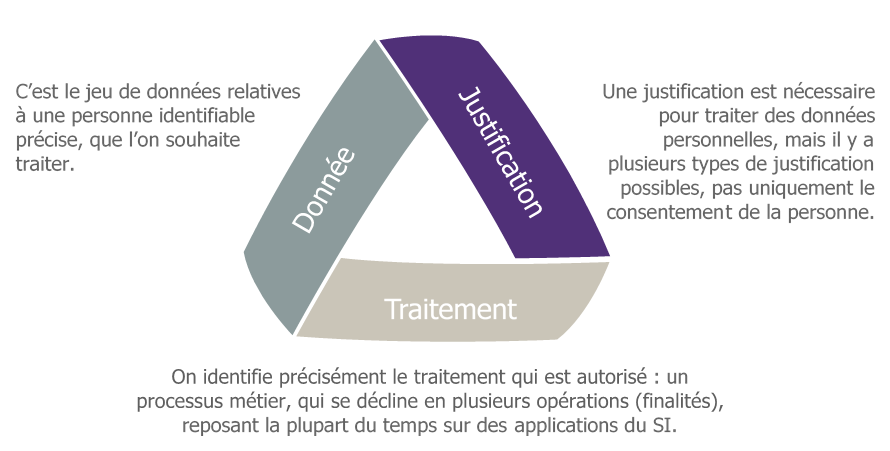

Consentement

Le recueil du consentement n’est pas obligatoire, il existe de nombreux autres éléments qui peuvent justifier un traitement de données à caractère personnel (DCP). Parmi les plus courants, on trouve notamment l’exécution d’un contrat ou une obligation légale.

Autrement dit une activité réalisée dans le cadre d'une obligation légale ne nécessite pas le consentement.

Ce n’est donc pas un consentement qui est nécessaire au traitement des DCP d’une personne, mais plus largement une justification, c’est-à-dire la base légale du traitement. De plus, le traitement est strictement lié à une ou plusieurs finalités, pour lesquelles l’utilisateur peut donner son consentement.

Guide de sécurité (CNIL)

La sécurité des données personnelles est un volet essentiel de la conformité à la loi informatique et libertés. Les obligations se renforcent avec le règlement général sur la protection des données (RGPD). Ce guide rappelle les précautions élémentaires à mettre en œuvre de façon systématique.

Le règlement européen dispose dans son article 32 que : "le responsable du traitement et le sous-traitant mettent en œuvre les mesures techniques et organisationnelles appropriées afin de garantir un niveau de sécurité adapté au risque".

Télécharger

Télécharger

Vous venez de saisir votre prénom.

D'après-vous,

qu'est-ce qui

constitue une donnée

personnelle ?

Distinguons

L'anonymisation irréversible consiste à supprimer tout caractère identifiant. Concrètement, cela signifie que toutes les informations directement ou indirectement identifiantes sont supprimées ou modifiées, rendant impossible toute réidentification des personnes.

La pseudonymisation consiste à remplacer les données directement identifiantes (nom, prénom, etc.) d’un jeu de données par des données indirectement identifiantes (alias, numéro dans un classement, etc.) afin d’en réduire leur sensibilité.

Tout d'abord, le RGPD ne s'applique pas dans le cadre d'une mission de service public ou d'un contrat. Une activité réalisée dans le cadre d'une obligation légale ne nécessite donc pas le consentement.

Ensuite, la question à se poser est la suivante : Est-ce que les données recueuillies permettent d'identifier de manière certaine et unique cette personne ?

Un nom, un prénom, une classe et même un établissement ensemble voire une donnée de type département permettent-t-ils cette identification ?

Si la réponse est oui, le RGPD s'applique.

Par exemple, la personne de 2.12m habitant à Grandville, s'il n'y en a qu'une, devient une donnée personnelle.

C'est le plus souvent le croisement de deux informations qui permet d'identifier. Un prénom + une adresse IP, une femme vivant à telle adresse etc.

Géolocalisation

Géolocalisation Vous !

Vous ! Vos

traces

Vos

traces Se

protéger

Se

protéger

Voir

module

chiffrement

Voir

module

chiffrement