EMI | Vos traces…

De plus en plus souvent, l'on vous

propose de

vous authentifier via Facebook, Twitter, Google…

De plus en plus souvent, l'on vous

propose de

vous authentifier via Facebook, Twitter, Google…

Si cette authentification via

un tiers

facilite la gestion des comptes, elle n'est pas pour autant sans conséquences…

Quelles sont les données récoltées sur vous, qu'en fait le service qui les

enregistre ?

Les moyens de récupérer données numériques, traces, géolocalisation, le plus souvent par devers vous, sont on ne peut plus nombreux. Si le téléphone portable reste le premier des mouchards, les applis jogging, enceintes connectées, cartes de fidélité, traqueurs d’activité, caméras enregistrées ou autres traqueurs nous surveillent et nous connaissent bien mieux que nos amis les plus intimes. Pire, un simple navigateur peut désormais vous authentifier de manière unique.

Mais le droit évolue et la Règlementation Générale de Protection des données (RGPD) applicable depuis mai 2018 organise et encadre désormais toute collecte de données personnelles.

Dans ce module

Voir aussi

Données numériques

Comment cibler ceux qui vous ciblent ?

Lightbeam

L'extension Lightbeam pour Firefox n'est plus prise en charge depuis la version 70 de Firefox (22 octobre 2019). Mais, fort heureusement, le code source continue à être développé pour produire la version 3.

Au cours d'une session sur Internet, un utilisateur est en permanence traqué par les régies publicitaires qui souhaitent connaître ses habitudes de surf afin de lui retourner de la publicité ciblée.

Lightbeam est une extension libre pour Mozilla Firefox qui permet de visualiser les sites visités et les sites tiers avec lesquels l'internaute a interagi. Lightbeam propose une visualisation interactive permettant de voir les relations entre ces sites tiers et les sites visités.

L'internaute est ainsi en mesure d'analyser plus finement ces données, de les exporter, de bloquer ces sites tiers, d'identifier les cookies déposés et de revenir en arrière pour observer l'évolution du maillage.

Les origines de Lightbeam

Lightbeam a démarré en Juillet 2011 sous le nom de Collusion, un projet

personnel du développeur

Atul Varma de Mozilla. Inspiré par le live The Filter Bubble, Atul a créé un module

expérimental pour

visualiser les comportements de navigation et la récolte de données sur le Web.

En Février 2012, Gary Kovacs, Directeur de Mozilla à l'époque, a présenté le module

Collusion lors d'une

conférence TED (à présent une des conférences TED les plus vues) à propos du traçage de

la navigation.

En Septembre 2012, Mozilla a rejoint des étudiants de l'Emily Carr University of Art +

Design pour

développer et implémenter des visualisations pour le module. Avec le soutien de la Ford

Foundation et du

Natural Sciences and Engineering Research Council (NSERC), Collusion a été ré-imaginé,

et Lightbeam lancé à

l'automne 2013.

Pour en savoir plus sur cette collaboration, visitez http://www.simcentre.ca

CookieViz, l'alternative ?

La CNIL met à disposition un outil de visualisation analogue sous forme de logiciel à

installer.

La CNIL met à disposition un outil de visualisation analogue sous forme de logiciel à

installer.

Le logiciel Cookieviz, à télécharger gratuitement depuis le compte Github de la CNIL, analyse les interactions entre votre ordinateur, votre navigateur et des sites et serveurs distants. En l'installant vous pourrez savoir à quels autres acteurs le site que vous visitez envoie des informations.

Des traces par gigaoctets

Boris Manenti,

journaliste à l'Obs, a voulu faire le point sur les données collectées sur lui.

Boris Manenti,

journaliste à l'Obs, a voulu faire le point sur les données collectées sur lui.

A sa

grande surprise,

outre la quantité absolument sidérante en taille récoltée -62 giga octets, autrement

dit l'équivalent

de 37 000 pages au format A4- c'est aussi son intimité profonde qui est stockée :

ex-amies, géoposition

des terminaux d'accès, trajets, requêtes saisies dans Google, tous les messages échangés sur

FB, les tweets…

Même les trajets effectués via Uber sont scrupuleusement consignés : date, parcours, chauffeur, montant de la course tout est là…

Pour le journaliste, c'est bien plus qu'une simple identité numérique qui est conservée et commercialisée, c'est son intimité.

Quelle est l'intention du journaliste ?

Faire un gros ménage numérique de

printemps !

C'est le nombre de Go collectées qu'il a trouvées.

Concrètement, cela représente, imprimé, l'équivalent d'un livre de plus de 37.000 pages ! Et tout, absolument tout, y est, répertorié dans 193 dossiers, consigné dans 4.084 fichiers, essentiellement des tableurs plus ou moins lisibles.

Exodus Privacy

Exodus Privacy met au jour les trackers qui sont dans les applications de nos téléphones. Ces petits programmes - parfois plusieurs dizaines dans une application des plus anodines - envoient des informations à toute une série d’acteurs qui vont s’en servir pour nous envoyer de la publicité ciblée. Invisibles, intrusifs, ces trackers - ou traceurs ou pisteurs - sont un des outils centraux de ce “capitalisme de surveillance” dont parle Zuboff.

Les données collectées par les pisteurs

Camille apprend dans cette vidéo quelles peuvent être les données collectée par les pisteurs. Les données collectées par les pisteurs

Le code a changé

Ils cherchent “les trucs bizarres qu’il y a dans vos téléphones” : rencontre avec des traqueurs de trackers.

Dans cet exercice en temps limité, il vous faut trouver le maximum possible d'informations sur une personne (adresse, téléphone, site, activités, influence sociale…), en un minimum de temps, tout cela en vous aidant seulement des outils et informations à votre disposition.

Fb, tw, gg, snap… vos meilleurs amis… Vraiment ?

Michal Kosinski a commencé ses études de personnalités sur Facebook en 2008. Le psychologue

du Centre de

psychométrie de l’Université de Cambridge (GB) a créé une méthode d’analyse des traces

numériques que nous

laissons. En obtenant l’accès à six millions de comptes les équipes du professeur Kosinski

ont ainsi pu

corréler les résultats des tests traditionnels avec les préférences exprimées sur Facebook.

Michal Kosinski a commencé ses études de personnalités sur Facebook en 2008. Le psychologue

du Centre de

psychométrie de l’Université de Cambridge (GB) a créé une méthode d’analyse des traces

numériques que nous

laissons. En obtenant l’accès à six millions de comptes les équipes du professeur Kosinski

ont ainsi pu

corréler les résultats des tests traditionnels avec les préférences exprimées sur Facebook.

D'après le résultat de ses recherches, on peut déterminer par exemple la préférence sexuelle, l'apparence physique, les centres d’intérêt, le Q.I., l'origine et la couleur de peau, la religion, le sexe, les opinions politiques et bien d’autres choses…

La façon dont nous nous comportons ne doit rien au hasard. Si on ne connaît que quelques informations sur une personne, ce n’est pas suffisant pour créer son profil psychologique intime. Mais si, comme l’ordinateur, on a accès à des milliers d’informations, ces données permettent de façonner son profil psychologique très complexe et très précis.

Un algorithme découvrira facilement si vous avez une dépression.

Les travaux de Kosinski ont été ensuite librement mis à disposition du public.

Cambridge Analytica, une société privée, s'en est ensuite servi pour influencer les votes en faveur de Donald Trump ou du Brexit et créer le scandale Cambridge Analytica (lire).

Les permissions des applis

Lorsque vous installez une application, l'on vous demande le plus souvent également des permissions d'accès...

- Capteurs corporels

- Agenda

- Caméra

- Contacts

- Localisation

- Micro

- Téléphone

- SMS

- Stockage

La question est : Pourquoi cette application météo par exemple a-t-elle besoins d'accéder à mes SMS ou mes photos ?

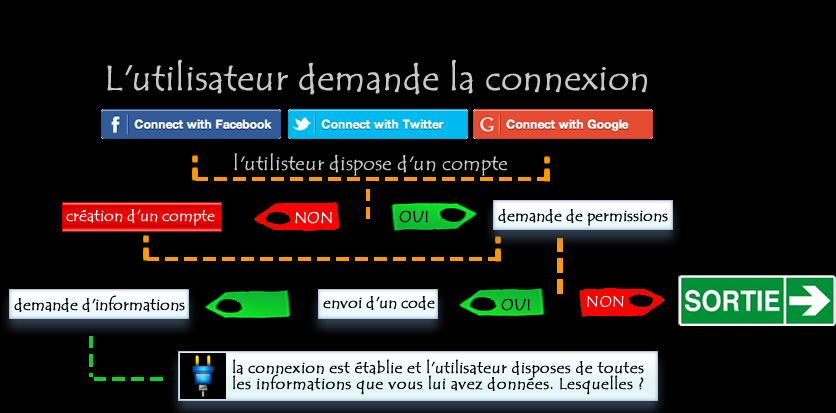

S'authentifier avec FB, Google…

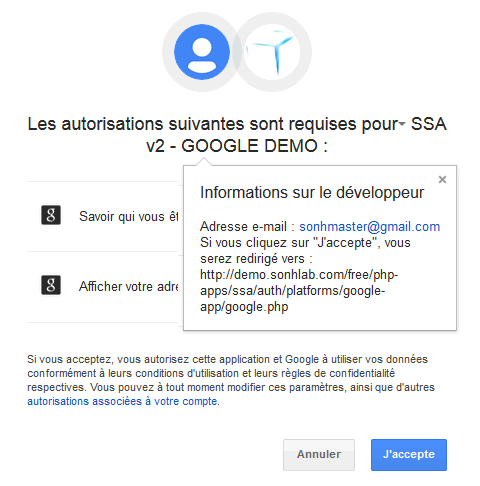

Processus de la demande de connexion

Lorsque vous vous connectez à un site, il vous est quelquefois demandé de vous authentifier. Pour cela, vous créez généralement un compte. Ou encore, de plus en plus souvent, l'on vous propose souvent de vous authentifier via Facebook, Twitter, Google…

Mais si cette authentification via un tiers facilite la gestion des comptes, elle n'est pas

pour autant sans

conséquences…

Quelles sont les données que l'on récolte ? Qu'en fait

Facebook ?

Ce que Facebook collecte…

Memoclic en dresse une liste un peu plus précise.

vos vidéos, vos humeurs et vos avis (comprenez vos statuts)

la liste de vos amis, ceux dont vous consultez le plus le profil

(même si

Facebook ne le

communique pas, le réseau le sait)

vos cercles d’amis et les membres de votre famille

vos échanges avec vos amis (messagerie et conversations instantanées)

votre adresse électronique, l’adresse électronique de vos amis

ce que vous pensez des publications de vos amis (likes et commentaires)

vos avis sur des produits et des marques (likes et commentaires)

vos goûts musicaux (depuis le rapprochement avec certains acteurs du streaming

musical comme

Deezeret Spotify)

votre agenda les événements auxquels vous vous rendez

les invitations à des événements que vous déclinez

vos centres d’intérêt (groupes, likes, applications installées, abonnements,

clics sur les

publicités…)

vos déplacements dans le monde (avec les check-ins ou les endroits que vous indiquez sur la carte)

votre littérature (avec les articles)

votre parcours scolaire

votre parcours professionnel

vos lieux de résidence

votre situation familiale

votre sexe, les langues que vous parlez

vos croyances religieuses

vos opinions politiques

vos coordonnées téléphoniques

votre adresse postale

l’adresse de votre site web

vos pseudos de messagerie instantanée

vos citations favorites

votre préférence sexuelle

votre date de naissance

vos destinations de voyage

le changement de votre emploi

la publication d’un livre ou d’un papier

votre mise en retraite

un changement d‘école

des études à l‘étranger

un travail bénévole

votre service militaire

une première rencontre avec un tiers

une nouvelle relation amoureuse

vos fiançailles, votre mariage

l’arrivée d’un nouvel enfant

votre grossesse

un nouveau membre dans votre famille

un nouvel animal de compagnie

la fin d’une relation amoureuse

la perte d’un être cher, un déménagement

l’arrivée dans une nouvelle maison

la rénovation de votre habitat

l’arrivée d’un nouveau colocataire

l’utilisation d’un nouveau véhicule

le rétablissement après une maladie

la perte d’une habitude (tabac…)

de nouvelles habitudes alimentaires

une perte de poids

le fait que vous portiez des lunettes ou des lentilles

une fracture

le retrait d’un appareil dentaire (ça va loin)

un nouveau passe-temps

vous vous mettez à un nouvel instrument

vous apprenez une nouvelle langue

vous avez un nouveau tatouage ou un nouveau piercing

vous venez d’obtenir votre permis de conduire

vous partez d'être récompensé

vous changez de religion

premier mot, premier baiser…

vous pratiquez un nouveau sport…

Une liste encore plus complète (en anglais) sur ce que collecte FB collecte sur le https://www.washingtonpost.com/

Facebook a récemment été condamné pour ses pratiques@nbsp;: https://www.lemonde.fr

Le cas Jessica Burgess

Le 24 juin 2022, l'arrêt Roe Wade par la Cour suprême des États-Unis est abrogé ce qui

ouvre la voie à l'illégalité de l'avortement dans certains États.

Les procureurs du comté de Madison, au Nebraska, ont ainsi pu lancer une enquête contre

Jessica Burgess, 41 ans, pour avoir acheté et donné des pilules abortives à sa fille,

Celeste, qui avait 17 ans à l'époque, et l'a ensuite aidée à enterrer puis réenterrer le

fœtus.

Ce qui est nouveaux, c'est que Facebook a transmis à la justice américaine les données privées, y compris les messages privés (MP), d'une mère et de sa fille accusées d'avoir pratiqué un avortement illégal. Les messages transmis par Facebook montrent que la jeune fille de 17 ans et sa mère ont discuté de la façon d'obtenir des pilules abortives.

La justice du Nebraska reproche aux accusées d'avoir pratiqué un avortement après 20 semaines de grossesse alors que cela est interdit dans l'État.

Les données privées stockées par les plateformes en ligne pourraient à l'avenir être utilisées contre les personnes souhaitant avorter.

Les procureurs du comté de Madison, au Nebraska, affirment que Les deux femmes ont été inculpées le mois dernier et ont plaidé non coupables.

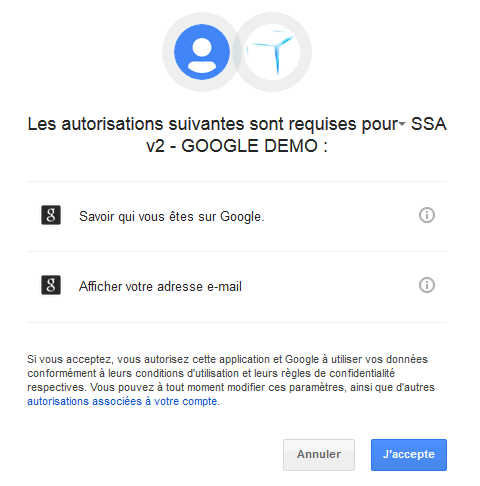

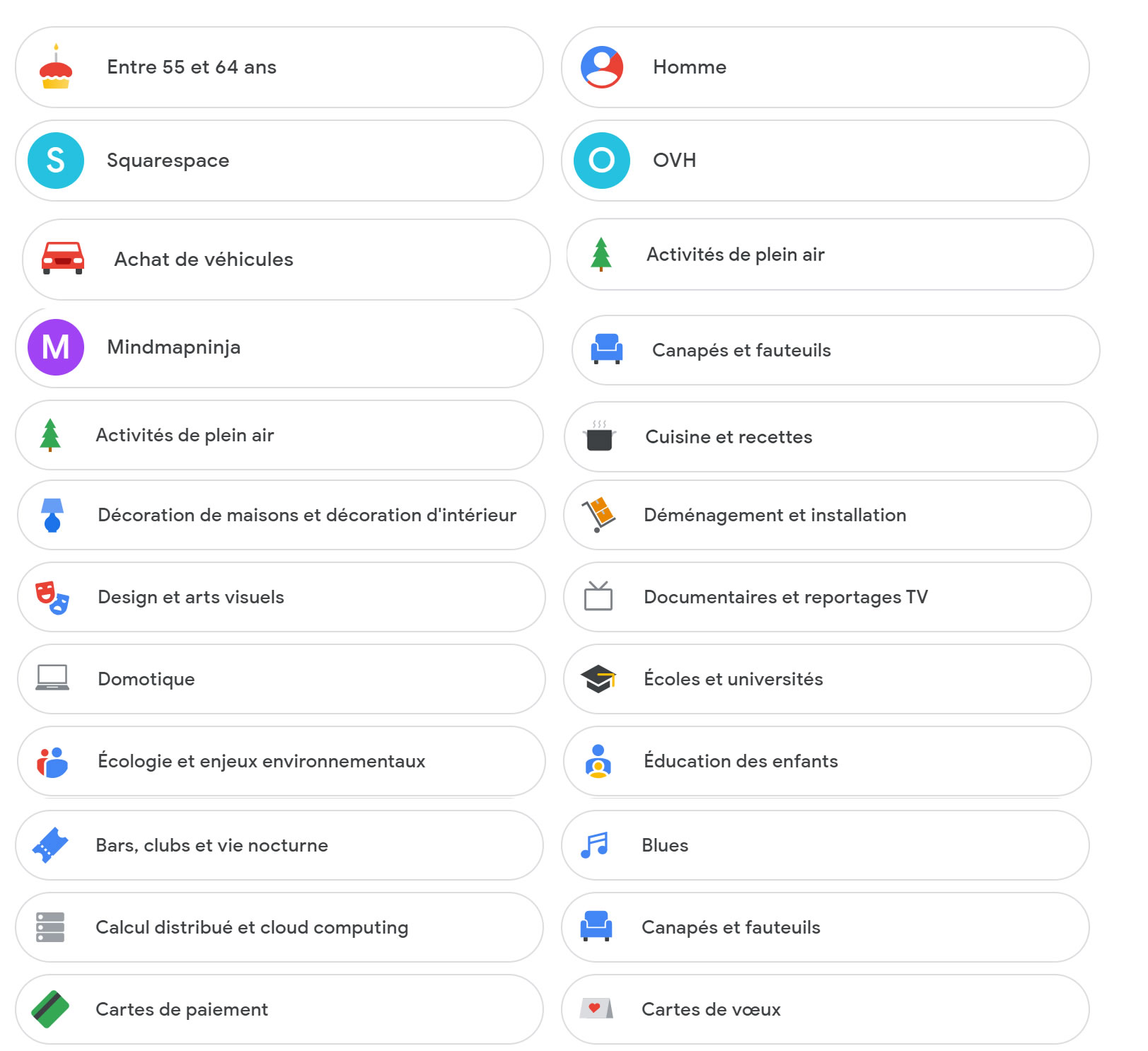

Ce que Google collecte…

Quelles sont les informations que vous transmettez en vous authentifiant ?

Mais pour en savoir plus, il faut cliquer sur le lien "autorisations associées à votre compte."

Pour chaque compte, vous aurez ainsi le détail des autorisations données.

De rien à une autorisation complète, autrement dit " l'application peut accéder à la

quasi-totalité des

informations de votre compte Google et les modifier ".

Seule restriction, elle

ne peut pas

modifier votre mot de passe, supprimer votre compte ni effectuer un paiement en votre nom…

Encore heureux !

Ne pas hésiter à supprimer cet accès si vous estimez qu'il n'est pas nécessaire, en cliquant sur le bouton Révoquer l'accès.

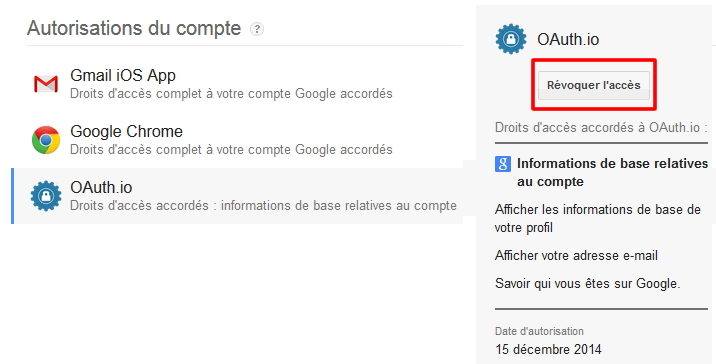

Vous pouvez également voir pourquoi telle ou telle annonce publicitaire est affichée lors d'une recherche Google, YouTube ou Gmail.

Pourquoi une annonce s'affiche ? Vous pouvez consulter plus de détails à son sujet :

- Services Google comme la recherche Google, YouTube ou Gmail : cliquez sur Infos Information puis Pourquoi cette annonce ?

- Sites Web et applications partenaires de Google pour la diffusion d'annonces : cliquez sur Choisir sa pub Pourquoi cette annonce ?

- Pour certaines annonces du réseau Google, vous pouvez cliquer sur Payée par pour obtenir des informations supplémentaires sur l'annonceur

Si vous avez un compte Google.

Vous pouvez également visualiser les facteurs de personnalisation de vos annonces. Ce qui pourra vous inquiéter… ou vous rassurer.

Archimag propose 5 tests faciles pour voir tout ce que Google sait sur vous.

Vie privée, vie publique

L'article 12 de la Déclaration universelle des droits de l’homme précise que « Nul ne sera l'objet d'immixtions arbitraires dans sa vie privée, sa famille, son domicile ou sa correspondance, ni d'atteintes à son honneur et à sa réputation. Toute personne a droit à la protection de la loi contre de telles immixtions ou de telles atteinte ». Autrement dit chacun a droit au respect de sa vie privée.

Pourtant, pour certains, la guerre pour garder notre intimité semble perdue. Même si les droits sur la protection de la vie privée sont renforcés (voir GRPD plus loin) il est probable qu’il y aura, dans l'avenir, encore moins d’intimité qu’aujourd’hui.

L'hypothèse de la « fin de la vie privée » est souvent présentée comme une évolution spontanée et inéluctable. Et certains voudraient même nous apprendre à vivre sans vie privée. »

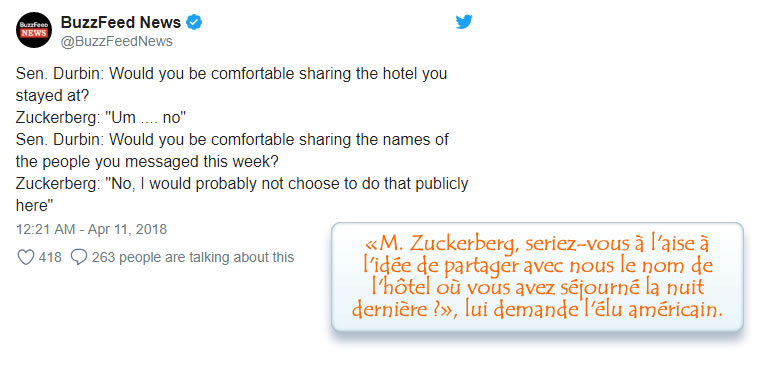

« La vie privée n'existe pas sur Facebook ! Facebook est fait pour avoir une vie publique ! Vous vous affichez sur le Net avec nos outils, donc vous ne voulez pas de vie privée !"

Le piquant de l'affaire, c'est qu'interrogé par le Sénat américain, le patron de Facebook a refusé de répondre aux questions personnelles que lui posait un sénateur… Faites ce que je dis !

Le

juriste

Louis Brandeis donnait dès 1890 une définition du droit au respect de l'intimité, à savoir,

pour toute

information ne revêtant pas un intérêt public, « le droit du particulier à être laissé

tranquille » [Brandeis & Warren 1890]. Cette définition incarne l’approche

traditionnelle de la "privacy as

penetration".

Le

juriste

Louis Brandeis donnait dès 1890 une définition du droit au respect de l'intimité, à savoir,

pour toute

information ne revêtant pas un intérêt public, « le droit du particulier à être laissé

tranquille » [Brandeis & Warren 1890]. Cette définition incarne l’approche

traditionnelle de la "privacy as

penetration".

Ceux qui font commerce des données, souhaitent faire évoluer la vie privée en tant qu'entité négociable, contractuelle. Si vos données ont une valeur marchande pour ceux qui les commercialisent, pourquoi ne pas les monnayer ?

La notion de "privacy as negotiation" permettrait ainsi de prendre en compte les motivations des utilisateurs individuels -il faudrait aussi interroger les motivations de telles diffusions d'informations sur soi-, leur articulation avec les intérêts du secteur privé et les pouvoirs étatiques. La négociation de la vie privée se vit avant tout comme une négociation collective, conflictuelle et itérative, visant à adapter les règles et les termes d'un service aux besoins de ses utilisateurs.

Mais dans un pays non démocratique ?

Dans de nombreux pays, votre orientation sexuelle peut vous mettre en danger de mort. Vos préférences politiques peuvent vous conduire en prison ailleurs.

Si tout le monde accepte, fut-ce à contrecœur un service gratuit en échange de publicités ciblées (du coup aussi moins nombreuses et envahissantes), cela n'implique pas forcément la revente à des fins de manipulation.

Et l'importance de la vie privée n'est pas limitée aux risques des pays non démocratiques.

Le Conseil de prud'hommes a considéré des licenciements suite à propos critiquant leur hiérarchie par le biais d'une discussion publiée sur un mur et sur des profils non publics ensuite rapportés à leur employeur comme licites.

La sécurisation même des données n'est pas sans faille, cela a été démontré à de nombreuses reprises par des vols de comptes en masse. Vol d'identité, chantage.

Identités multiples ?

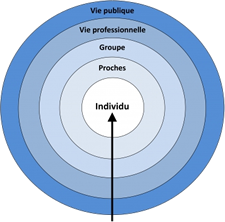

Identité sociale et identité numérique

Dans le monde réel, le corps donne d’emblée existence à la personne, lui permettant de se manifester aux yeux des autres et ainsi de construire son identité par différenciation. À l’écran, la personne doit prendre existence : si elle n’agit pas et ne laisse pas de traces d’elle-même, elle est invisible pour un autre.

Cette nécessité de prendre existence en laissant des traces est un changement radical du paradigme de l’identité.

Différents type d'identité

L’identité déclarative

Ce type d’identité numérique correspond aux différentes informations qui ont été déclinées par la personne ou l’entité concernée, avec des renseignements variés, portant sur la nature de l’utilisateur, sur son état civil et sur d’autres éléments très objectifs.

L’identité agissante

L’identité agissante est déterminée par les différentes actions menées sur le web par l’utilisateur. Ainsi, on pourra analyser ce dernier en observant ses attitudes et ses habitudes sur Internet. Ces informations sont une vraie mine d’or pour certaines entreprises, qui utilisent des données de masse en tant que statistiques très instructives au niveau commercial.

L’identité calculée

Celle-ci résulte justement des différentes analyses menées à propos de cette identité agissante. Les conclusions permettent ainsi d’établir un profil de la personne ou de l’entité concernée.

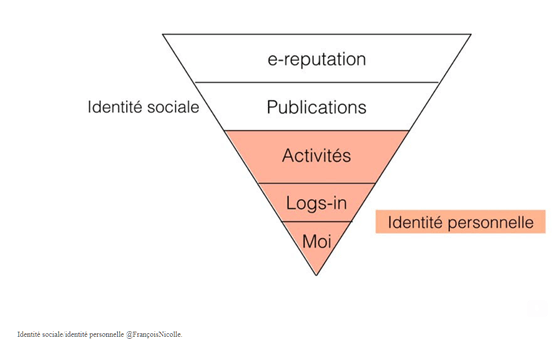

E-réputation : ce que les autres disent de nous, cela comprend tous les articles, publications qui mentionnent notre nom. Il s’agit par exemple des résultats d’une recherche Google sur notre nom.

Publications : ce que nous publions sur les différents sites sociaux. Par exemple nos publications sur Facebook, Instagram ou Twitter. C’est ce que nous rendons délibérément public.

Activités : ce que nous faisons sans que les autres internautes soient au courant. Cela comprend notre historique de navigation, nos cookies, nos recherches sur les moteurs, les messages écrits non envoyés.

Logs-in : assimilables à l’identité juridique, ce sont nos identifiants, nos mots de passes, il s’agit du processus d’identification.

Moi : le Moi est l’identité intrinsèque à l’être humain.

Contrairement à ce que l'on pourrait penser, la réponse des philosophes n'est pas univoque.

Non ! dit Kant, admettre un tel droit n’est pas possible.

Le mensonge,

la dissimulation des actes immoraux : la volonté s'y contredit

elle-même.

Non ! dit Kant, admettre un tel droit n’est pas possible.

Le mensonge,

la dissimulation des actes immoraux : la volonté s'y contredit

elle-même.

Kant écrit dans la Fondation de la métaphysique des mœurs.

« Agis comme si la maxime de ton action devait

être

érigée par ta

volonté en loi universelle de la nature. »

Autrement dit, tout ce que vous faites devrait toujours pouvoir être recommandé à tout le monde.

Oui dit Benjamin Constant en 1796. Le principe moral, par

exemple, que dire la

vérité

est un devoir, s’il

était pris d’une manière absolue et isolée, rendrait toute société

impossible.

Oui dit Benjamin Constant en 1796. Le principe moral, par

exemple, que dire la

vérité

est un devoir, s’il

était pris d’une manière absolue et isolée, rendrait toute société

impossible.

Dire la vérité n’est donc un devoir qu’envers ceux qui ont droit à la vérité. Or nul homme n’a droit à la vérité qui nuit à autrui.

Si vous cachez un enfant juif chez vous et que les nazis frappent à la porte est-ce que vous leur devez la vérité ?

Avez-vous une fausse identité sur le Net ? Qu'en pensez-vous ? Doit-on la vérité à Mark Zuckerberg ?

Quelles traces ?

Géolocalisation

Qu'ils soient connectés ou pas, tous nos appareils électroniques laissent des traces…

Et pas que de

pollution…

Tous les téléphones appareils photos, voitures ou presque possèdent des puces GPS qui peuvent être autant de traceurs.

Et côté données numériques, ce n'est pas mieux : géolocalisation, conservation des données, stockées partout dans le monde, historiques des recherches, les possibilités laisser et conserver des traces sont on en peut plus nombreuses

La géolocalisation sur un Iphone

La géolocalisation sur un Smartphone

Un Smartphone peut vous géolocaliser de manière très précise et même conserver les traces de vos déplacements.

Le

Bluetooth

Le

Bluetooth

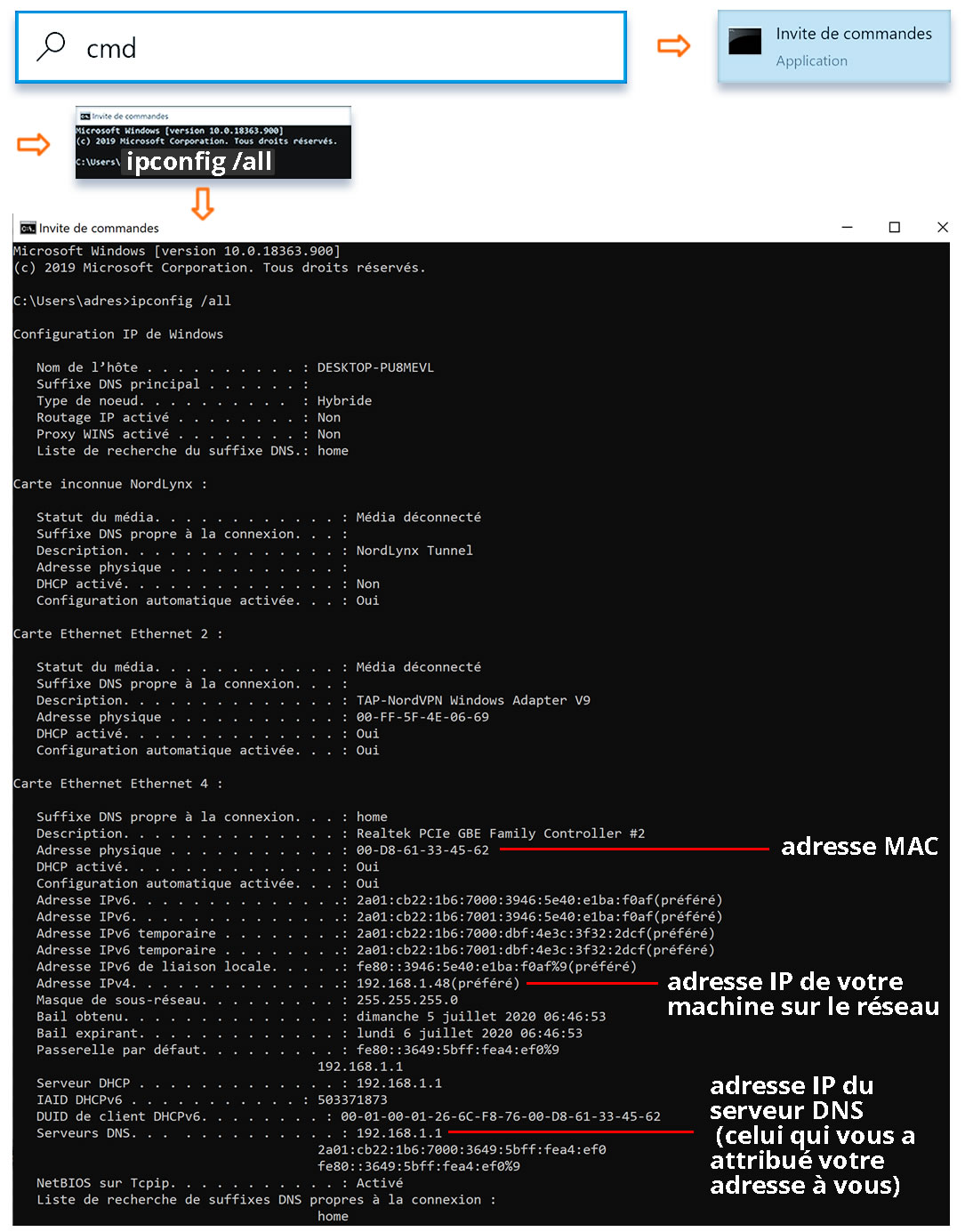

L'adresse MAC

C'est l'adresse physique de votre ordinateur.

Elle est stockée

physiquement dans votre

carte réseau, est unique et spécifique au périphérique en question (un ordinateur, une

tablette, un

téléphone, mais aussi une caméra de surveillance aussi bien qu'une console de jeu…).

Elle se présente

sous la forme d'une suite de lettres et chiffres sous la forme FF:FF:FF:FF:FF:FF.

Quelquefois l'adresse MAC est une simple étiquette collée sur l'appareil.

Et si vous n'avez toujours pas trouvé, un petit utilitaire à télécharger ici et qui fonctionne sans installation vous permet d'analyser votre réseau et tout ce qui y est connecté.

L'adresse IP

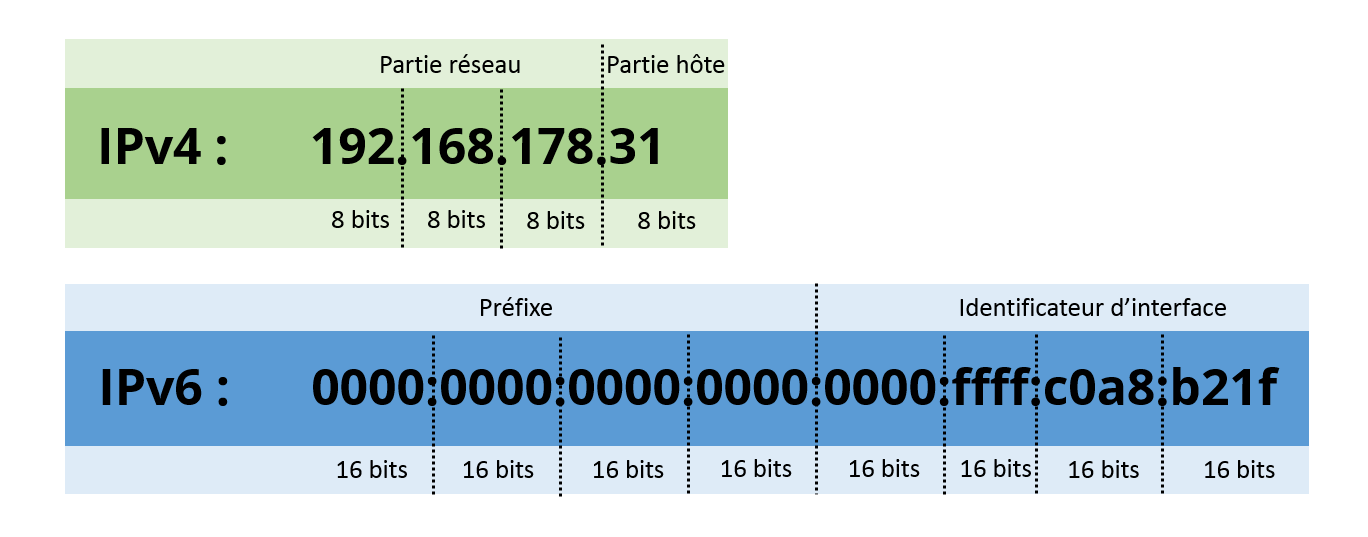

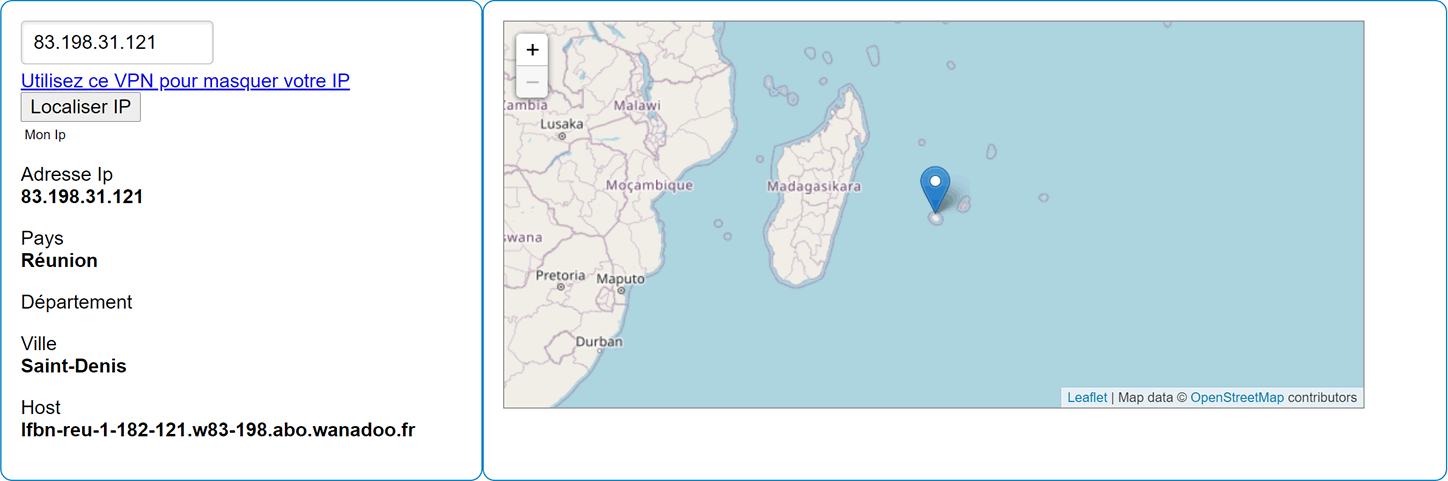

L'adresse IP (version 4), que l'on pourra beaucoup plus facilement masquer ou modifier que l'adresse MAC, est constituée d'un numéro à 12 chiffres séparés par groupe de 3 par un point.

Depuis quelques années ces adresses sont remplacées par une nouvelle version, dite IPV6, beaucoup plus complexe, mais qui permet l'adressage de bien plus de machines. Ou plus précisément d'objets, puisqu'il s'agit, dans l'avenir, d'identifier de manière unique tous les objets connectés.

Cette adresse peut aussi permettre de vous géolocaliser

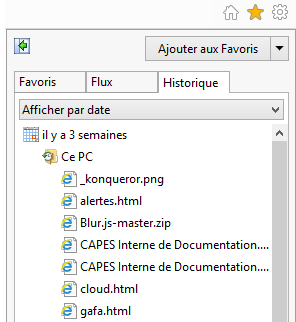

L'historique de navigation : Que contient-t-il ?

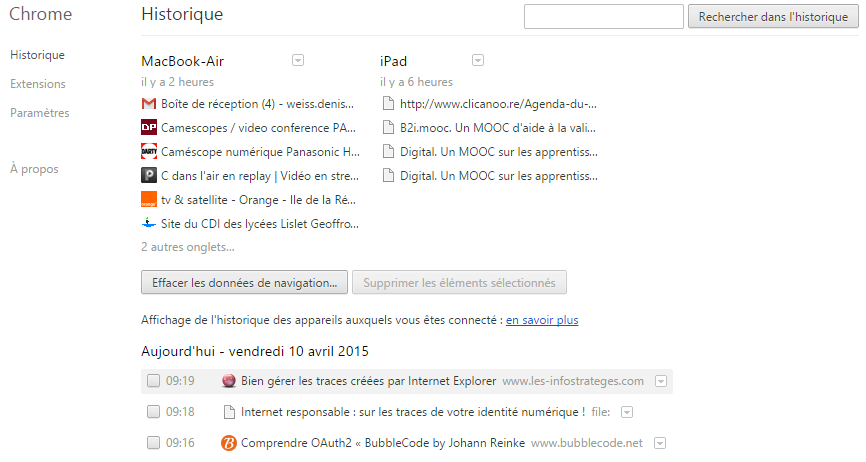

L'activité de recherche et de navigation est stockée.

L'historique d'un navigateur permet de conserver la liste des sites récemment

visités, celui des

recherches les mots que vous avez saisis…

Ainsi, pour peu que vous ayez un compte Google et que vous soyez connecté, l'ensemble des historiques est conservé.

Pour connaître l'historique de son navigateur

Avec Chrome, saisir chrome://history/ dans le champ adresses

Si vous êtes connecté avec un compte Google, c'est non seulement l'historique de votre machine qui est conservé, mais aussi celui de vos autres terminaux, ici un MacBook- Air et un Ipad.

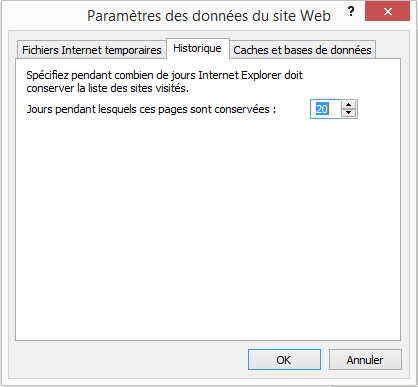

Et pour connaître la durée exacte de conservation, ce n'est pas si simple.

De

nombreuses mises en garde

de la part de la

CNIL à ce sujet.

Les traces laissées avec Google

Si vous êtes connecté avec un compte Google, vous pouvez visualiser les informations que Google possède sur vous, notamment (clic) :

- vos centres d'intérêt

- vos déplacements

- historique de navigation et de recherche

- historique YouTube

- services utilisés

- droits d'accès aux applis

Et pour télécharger toutes vos données, suivez ce lien.

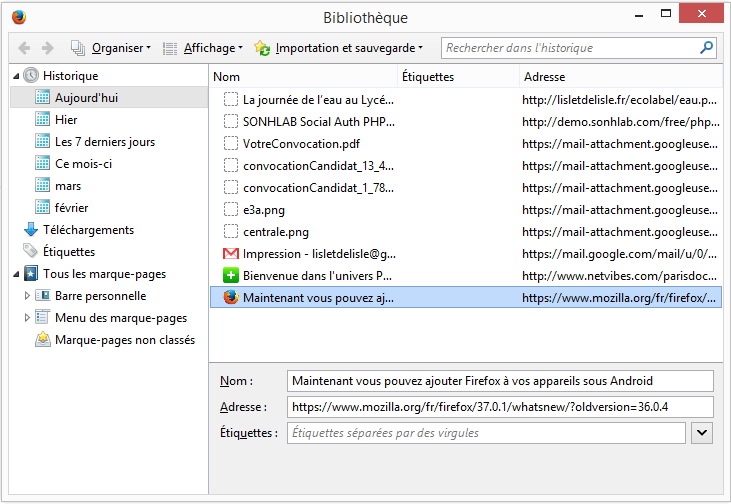

Avec Firefox, cliquez sur "Afficher l'historique" dans les paramètres

Toutes les adresses de l'historique peuvent être supprimées une à une, un réglage permet de ne pas conserver d'historique ou de limiter sa taille.

Avec Internet Explorer, l'étoile (favori) permet également d'accéder à l'historique.

Dans les paramètres du navigateur, vous pouvez régler le nombre de jours pendant lesquels l'historique est conservé et / ou l'effacer entièrement.

Ce sont des fichiers, typiquement des pages Web, des images, des sons, des scripts etc. stockés sur votre ordinateur au fur et à mesure de vos navigations. Le dossier Temporary Internet Files est également connu sous le nom de « Cache ».

Ils permettent d'accélérer le chargement des fichiers ou d’accéder, hors connexion, à une page récemment visitée.

Mais s'il est très pratique, le « Cache » est aussi un excellent mouchard.

Les fichiers Internet temporaires

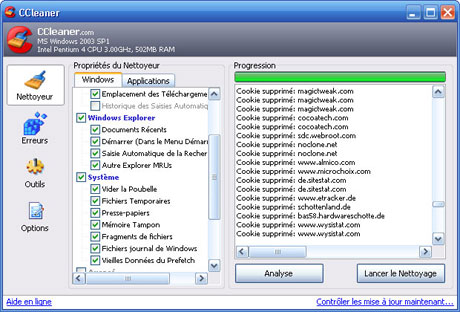

Si

les opérations de

nettoyage peuvent se faire navigateur par navigateur, des logiciels peuvent aussi se charger

utilement de

cette tâche.

Si

les opérations de

nettoyage peuvent se faire navigateur par navigateur, des logiciels peuvent aussi se charger

utilement de

cette tâche.

CCLeaner, pour n'en citer qu'un, permet d'optimiser et de nettoyer votre

système.

Le logiciel retire les fichiers inutilisés de vos disques durs, les raccourcis sans

cible, les

contrôles ActiveX, les fichiers d’aide, les entrées dans le registre, etc. afin de

libérer de

l’espace et améliorer le chargement de Windows.

Les cookies

Les cookies ont été inventés par Netscape afin de donner une "mémoire" aux serveurs et navigateurs Web. Le protocole HTTP, qui gère le transfert des pages Web vers le navigateur ainsi que les demandes de pages du navigateur vers le serveur, est dit state-less (sans état) : cela signifie qu'une fois la page envoyée vers le navigateur, il n'a aucun moyen d'en garder une trace. Vous pourrez donc venir deux, trois, cent fois sur la page, le serveur considérera toujours qu'il s'agit de votre première visite.

Cela peut être gênant à plusieurs titres : le serveur ne peut pas se souvenir si vous êtes authentifié à une page protégée, n'est pas capable de conserver vos préférences utilisateur, etc.

En résumé, il ne peut se souvenir de rien !

Les cookies ont été inventés pour remédier à ce genre de problèmes.

Cliquez, vous êtes traqué

Un cookie n'est rien d'autre qu'un petit fichier texte stocké par le navigateur. Il contient certaines données :

- Une paire nom / valeur contenant les informations.

- Une date d'expiration au-delà de laquelle il n'est plus valide.

- Un domaine et une arborescence qui indiquent quel répertoire de quel serveur y aura accès.

Les dates

Pour faciliter la gestion des dates, celles-ci sont généralement transformées en timestamp (unix), autrement dit en nombre de secondes écoulées depuis le 1er janvier 1970 à minuit UTC précise (Temps Universel Coordonné, méridien de Greenwich).

Cette convention, reconnue par les langages de programmation et les SGBD, permet aussi de comparer facilement des dates (2 nombres) et s'affranchit des fuseaux horaires.

Dès que vous demandez une page Web à laquelle le cookie peut être envoyé, celui-ci est ajouté dans l'en-tête HTTP. Les programmes côté serveur peuvent alors le lire et décider, par exemple, si vous avez le droit de voir la page ou si vous voulez que les liens soient jaunes avec un fond vert.

Ainsi, chaque fois que vous visitez la page d'où vient le cookie, les informations vous concernant sont disponibles. C'est parfois bien pratique, mais cela peut aussi nuire à votre vie privée. Heureusement, la plupart des navigateurs vous permettent de gérer les cookies (vous pouvez donc supprimer ceux provenant des sites publicitaires, par exemple).

Chaque cookie doit avoir une date d'expiration au-delà de laquelle il ne sera plus valide et supprimé. Si cette date n'est pas renseignée à la création du cookie, il sera supprimé à la fermeture du navigateur.

Les cookies

Gérer les cookies

Le

site

"contrôle tes données"

donne des indications précises pour mieux paramétrer son

navigateur, notamment Firefox pour éviter la création de cookies tiers et les supprimer à la

fermeture du

navigateur.

Le

site

"contrôle tes données"

donne des indications précises pour mieux paramétrer son

navigateur, notamment Firefox pour éviter la création de cookies tiers et les supprimer à la

fermeture du

navigateur.

Il montre également comment empêcher la transmission de référent, autrement dit l'envoi au site d'arrivée l'adresse du site depuis lequel vous êtes parti…

Informations récoltées

De nombreuses informations peuvent être récoltées, pas toujours très fiables d'ailleurs sur le type de navigateur, la taille, la langue etc. que l'on pourra compléter par un identifiant unique ou toute autre information. L'on peut même imaginer proposer des prix différents selon les profils.

Géolocalisation

Géolocalisation Vous !

Vous ! Outils des pros

Outils des pros RGPD

RGPD

Ambitieuse coproduction

internationale, « Do Not Track » est une

série documentaire dont vous êtes le héros… et la victime…

Ambitieuse coproduction

internationale, « Do Not Track » est une

série documentaire dont vous êtes le héros… et la victime… download.pro.arte.tv/uploads/Do-not-track-DP1.pdf

download.pro.arte.tv/uploads/Do-not-track-DP1.pdf